二、数据安全风险评估标准

一、企业面临数据安全的痛点

1、企业缺少清晰的数据安全意识

2、企业缺少科学的数据安全实施路径

3、企业缺乏专业的数据安全人才

1、法律法规

《中华人民共和国网络安全法》

《中华人民共和国数据安全法》

《中华人民共和国个人信息保护法》

《网络安全数据保护条例》(征求意见稿)

2、技术安全标准

《信息安全技术数据安全能力成熟度模型》

《信息安全技术个人信息安全规范》

《信息安全技术个人信息安全影响评估指南》

《信息安全技术信息安全风险评估规范》

《App用户权益保护测评规范》

《App收集使用个人信息最小必要评估规范》

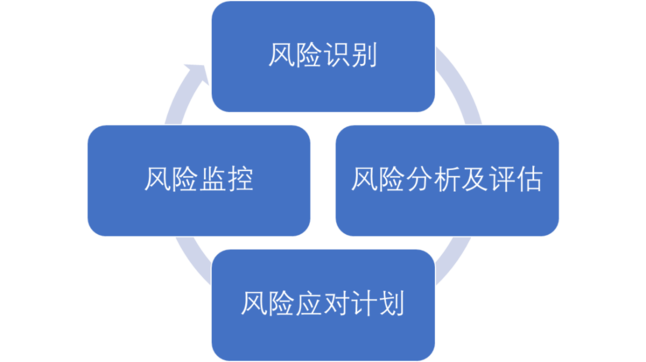

三、数据安全风险评估流程

1、确定评估目标和范围:明确评估的目的和范围,确定需要评估的数据资产、数据应用场景、面临的威胁和脆弱性等内容。

2、组建风险评估团队:成立由管理层、相关业务骨干、IT技术人员等组成的风险评估小组,负责数据安全风险评估的实施和管理。

3、制定风险评估计划:制定详细的风险评估计划,包括评估的时间、范围、参与人员、工作流程等内容,以确保风险评估工作的有序进行。

4、收集和准备相关信息:收集和准备与数据安全相关的法律法规、政策文件、标准规范等信息,以及业务系统的需求和漏洞信息评估工具等。

1、数据安全风险评估实施:按照制定的风险评估计划和方法,对关键业务系统进行风险评估和测试,识别和分析数据安全风险,确定风险优先级,制定相应的风险防范措施和策略,并监测和改进风险防范措施和策略的有效性。

2、数据资产的风险评估:对企业机构所属行业标准规范指南中确定的敏感数据资产,进行风险评估和分析,确定数据资产的安全风险等级,并提出相应的安全管理措施和要求。

3、数据应用场景的风险评估:对于数据应用场景的安全风险评估,需要考虑数据流转的整个过程,包括数据的输入、处理、存储、输出等环节,分析数据流转过程中的关键节点要素,识别数据安全风险。

4、面临威胁和脆弱性的风险评估:分析企业机构所面临的网络威胁和脆弱性,评估数据安全风险对于这些威胁和脆弱性的影响,并提出相应的安全管理措施和要求。

5、制定安全管理措施和策略:根据风险评估结果和威胁情况,制定相应的安全管理措施和策略,包括加强网络安全监控、数据备份和恢复、访问控制等方面的措施。

1、分析数据安全风险评估的结果:对风险评估的结果进行分析和总结,确定数据安全面临的主要威胁和脆弱性,以及需要采取的相应措施。

2、确定安全管理措施和策略:根据数据安全风险评估的结果和威胁情况,制定相应的安全管理措施和策略,包括加强网络安全监控、数据备份和恢复、访问控制等方面的措施。

3、确定数据安全风险等级:根据数据安全风险评估的结果和安全管理措施和策略的实施情况,确定数据安全风险等级,并对数据安全风险进行监测和管理。

4、编写最终评估报告:撰写数据安全风险评估报告,提供风险评估的结果和建议,并将报告提交给管理层和相关人员,以供决策和参考。

四、基础版-重识别风险(残余风险评估)

1 基本功能

1.1 应用场景

个人隐私数据的共享/发布的隐私风险评估检测,应对个人信息保护相关法规和标准。

①.待发布个人数据的隐私风险检测与评估

对于一个多维度的数据集,评估准标识符属性各种组合的隐私风险分数,感知高危/低危识别路径和极高危方向的识别路径,风险分布,为脱敏/匿名化处理的策略选择做指导。

②.脱敏/匿名化处理后的隐私风险评估

评估脱敏/匿名化处理后的剩余风险(总体风险、风险分布),是否在可控范围内。脱敏数据后的高危/低危识别路径和极高危方向的识别路径的检测,感知风险变化。

1.2 前期处理

识别数据集中的直接标识符、准标识符、敏感信息和非敏感信息类别。

注:下面的数据集均是指在准标识符属性对应的列进行。

2、三种攻击场景评估

攻击场景

描述

检察官攻击

攻击者知道某个特定人员在公开集中发生的重标识攻击,他发起的攻击是指向特定目标的,例如同学朋友了解他的同学是受访对象

记者攻击

在此场景中,攻击者一般来说拥有一个庞大的身份数据库,但他并不知道数据库的人员是否在公开的数据集中,他通过多次炫耀式的攻击证明某人可以被重新识别。在这种情况下,攻击者的目标常常是使得公开数据库的组织感到难堪或者名誉扫地

营销者攻击

类似记者攻击场景,但攻击者的目标是使得公开数据库和身份数据库进行关联下实现的重识别攻击。尽量还原出数据库的省份,实现精准对身份数据库的人进行其他维度的刻画,但不要求证明重识别结果的正确性,只需要保证较高的重识别概率

检查官攻击

经检察官攻击模型、记者攻击模型和营销者攻击模型攻击后存在风险的记录比例,即存在风险的数据条数率:

其中,n

为记录的个数,fj

为第j

个等价类的大小,θj=1fj

,当θj

大于阈值τ

时,函数I

的值为1;当θj

小于等于阈值τ

时,函数I

的值为0。

最大风险Rmax

和平均风险Ravg

为:

2. 记者攻击

经记者攻击模型攻击后存在风险的记录比例jRa

其中,Fj

为取样数据集里面每个等价类的记录与原数据集的记录相同的记录数。

最大风险jRmax

和平均风险jRavg

为,其中|J|

为数据集中等价类的个数:

3. 营销者攻击

经营销者攻击模型攻击后存在平均风险mRavg

实现了三种τ

值供用户选择,分别为0.05(高度侵犯隐私)、0.075(中度侵犯隐私)、0.1(低度侵犯隐私),从而可以灵活地适应各种用户的隐私需求。

3、NRE风险指标( Risk , NRE)

3.1 基本功能

信息熵蕴含丰富的物理含义,通过度量数据的统计分布,可反映观测者获得的信息量,越随机对应获得的信息量越大;对应到风险评估模型中,越趋向所有值都是唯一的分布,攻击者获得的信息越大,风险值越大;此外信息熵具有叠加性,可更好地刻画多个风险的形成的总体风险值。

性质:当所有数据集的所有记录都是唯一时,信息熵取最大值

3.2 高危/低危识别路径的检测算法

对于一份数据集,可能存在使用需求,比如使用两列年龄和性别进行统计分析;使用3个属性进行统计分析,比如性别,地区,职业等;哪些属性组合导致的隐私风险较高,哪些组合的隐私风险较低。通过检测算法检测出所有组合可能的风险分类:高危、低危。进而在数据集处理前通过风险分析制定脱敏/匿名化策略,或者在数据集处理后感知风险的变化

3.3 极高危方向的识别路径评估/检测算法

发现和检测数据集的不同属性组合,风险增量最大方向那条识别路径(属性组合),给出攻击者结合拥有的身份数据库最容易识别的方向。

后续将继续更新 感谢打赏: