对510cms进行渗透测试,找到其中的3个flag

拿到网站

简单观察后发现url区域存在传参

简单测试找到存在注入的界面(此网站多处网址存在注入)

这里我们通过输入一个单引号找到“企业介绍”—>“企业文化”界面存在注入

我们针对此界面(180.76.226.182/about.php?=6)使用进行爆破

-u 180.76.226.182/about.php?=6 ---db

爆当前数据库名

得到数据库名为“”

然后指定该数据库爆它的所有表

-u 180.76.226.182/about.php?=6 -D --得到如下一些表

根据经验我们爆表的所有内容

-u 180.76.226.182/about.php?=6 -D -T --dump

需要等待较长时间

这里找到第一个flag

并找到登录后台的name和

admin—(采用md5加密)

但是我们没有发现登录后台的地址

所以我们尝试使用御剑扫描此网站

发现很多网站后台

逐一打开查看能够找到管理登录的界面和一些没有权限登录的界面

其中没有权限登录的界面点击提示后同样打开管理登录界面

返回浏览器使用前面获取到的用户名和密码尝试登录

(注意登录界面的验证码需要区分大小写)

登录成功

发现大量信息

我们可以尝试挂马

-u 180.76.226.182/about.php?=6 --os-shell --batch -- 5

挂马成功

同时给我们两个页面

第二个是挂的马的界面

第一个是给了我们一个上传的页面

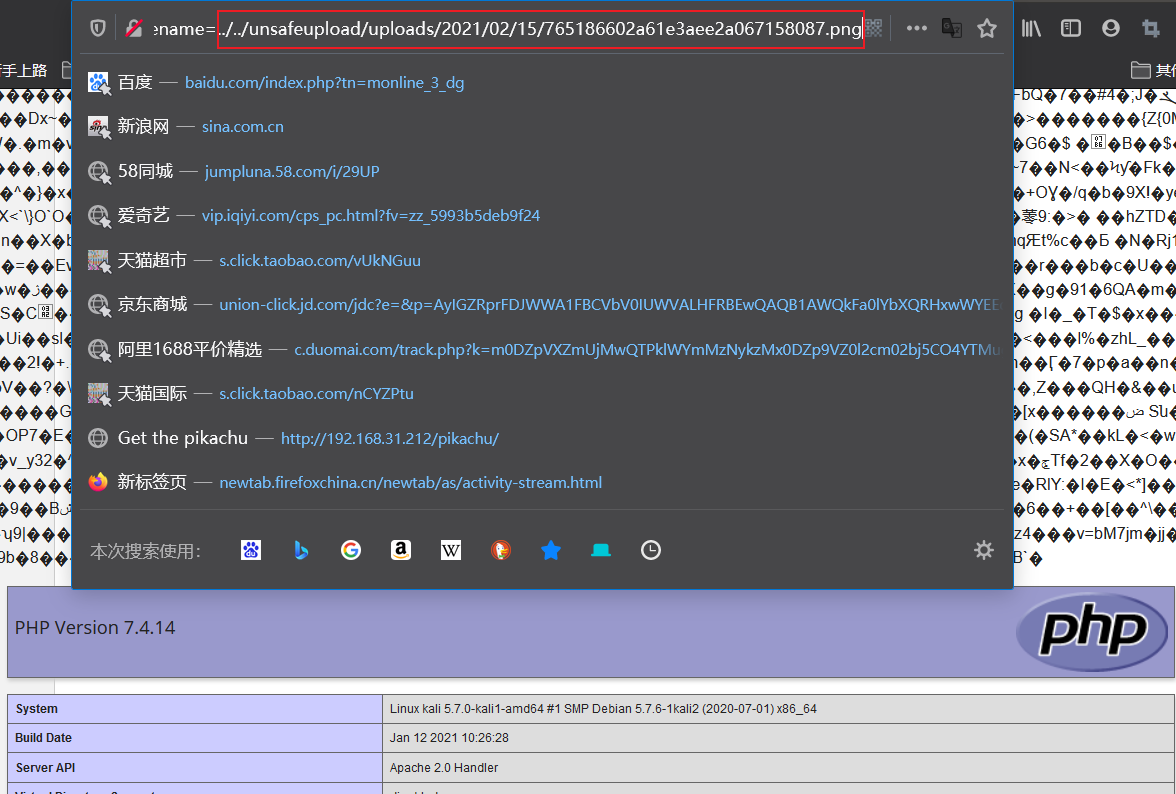

我们通过第一个上传的界面在网站的根目录上传一个马

(要能被网站的中间件解析、能被执行)

此马为冰蝎下的shell.php(为防止重复将其改了名为.php)

如下图

访问该界面发现已经上传成功

然后使用冰蝎尝试连接此马

密码在我们上传的马里

连接成功

然后我们就可以通过冰蝎对此网站进行一些简单的操作

最后我们在网站的根目录下找到了第二个flag

也能在此目录下看到我们挂的马

经过查找

在此主机的根目录下发现第三个flag

但是我们没有权限打开,需要进行提权

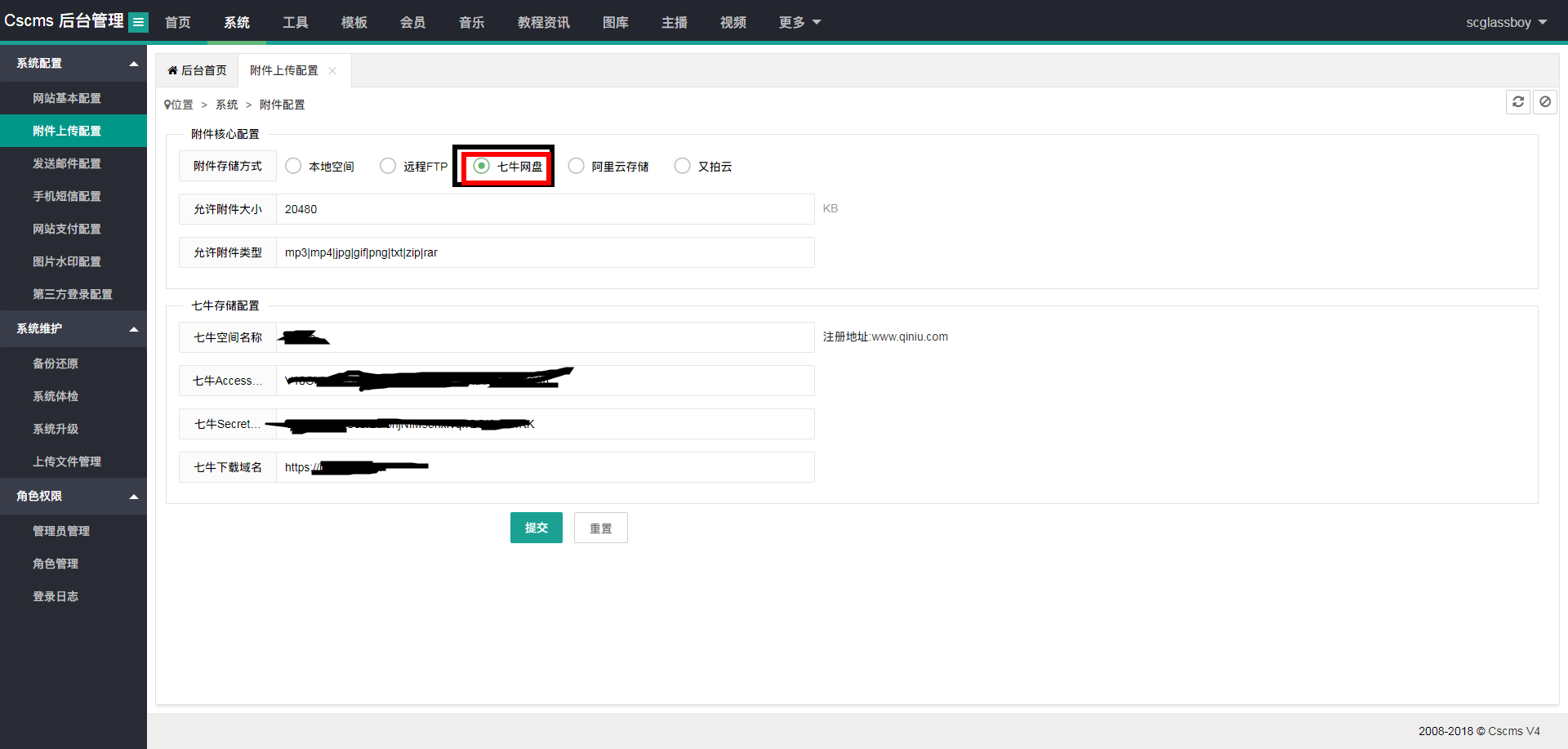

此时想到前面我们登录网站管理后台发现的一些信息

我们可以利用这些信息去搜索相关服务器、数据库等版本的提权漏洞信息进行提权

最后我们发现需要利用MySQL数据库此版本的一个udf提权漏洞

(此漏洞的利用需要知道MySQL数据库的端口、用户名和密码等信息)

我们尝试使用namap工具扫描端口开放情况

nmap 180.76.226.182 -p 1-65535

(需要等待一段时间,可点击回车键查看进度)

指定该端口添加参数进行详细扫描

nmap 180.76.226.182 -p3306 -A

确定该端口就是masql数据库的端口,且处于开放状态

Mysql数据库的用户名和密码默认存放在首页地址的.php中

我们可以去看一看

我们在首页地址下并没有找到该文件,但是发现了一个

打开发现.php存在此文件里

找到用户名和密码均为root、采用GBK编码等信息

接下来我们尝试采用两种方式进行udf提权

1.使用工具远程连接数据库

连接成功

使用查询语句找出写入目录

查询—>新建查询—>输入语句—>运行

show like '%%';

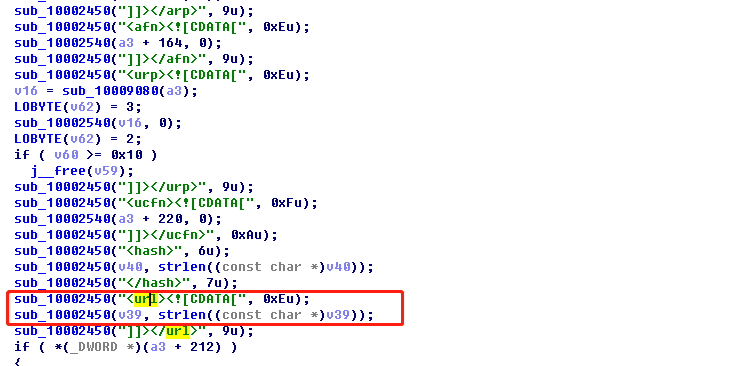

将udf.dll代码的16进制数写入

(可搜索udf.dll源码通过在线工具转换为16进制)

创建函数

这里函数已被创建过了所以会报错显示函数已存在

既然已经有了这个函数,我们就可以通过利用函数读取根目录下的flag

('cat /flag.txt');

得到第三个flag

接下来我们使用第二种方式找到第三个flag

2.使用提权

(这里最好使用kali下的,下的可能缺少某些库导致报错)

-d "mysql://root:root@180.76.226.182:3306/mysql" --os-shell

注意这里要输入2来选择64-bit

进入shell

ls查看目录下的文件找到第三个flag

cat /flag.txt查看flag

完成